ということで、前回の続き。

そもそものキッカケとしては、去年の 10 月の終わりに、MNP 一括 1 円で Softbank 版の Xperia 10 Ⅳ を手に入れていたので、これの回線契約をそろそろなんとかしたいなぁ、ということで、 SB に払っている利用料以内に収める形で、 Xperia のメイン回線と iPhone 13 のサブ回線の切り替えちゃおうと企んだというのが真相だったりします。

[From デュアルSIMの組み合わせで、プチハマり - Soukaku's HENA-CHOKO Blog]

Softbank 版 Xperia 10 Ⅳ も無事 MNP で乗り換え完了したんですが、あんまり契約先増やしてもな〜、ということで、こちらも IIJmio に乗り換え。iPhone と同じギガプランですが、 docomo 回線を使うタイプ D の音声 SIM をチョイスしています。

最近、仕事用の連絡先として使い始めちゃったので、データ専用 SIM を選べなかったんだよねぇ…。

ま、iPhone 用も Xperia 用も同じ ID での契約なので、データシェアを使う設定にしたので、両方のデータ容量の合算値内で、相互に使えるというの良いですね。

OCN モバイル ONE にも容量シェアはあるんですが、そちらは主契約となる容量プランの範囲内でシェアする形。このあたりの違いは、会社によるサービス設計の考え方の違いなんでしょうね。

現時点での回線と SIM の組み合わせは、こんな感じ。どっちも、Docomo 系と au 系の組み合わせになりました。

- iPhone 13

- SIM : OCN モバイル ONE で音声通信

- eSIM : IIJmio ギガプラン(タイプ A )でデータ通信

- xPeria

- SIM : IIJmio ギガプラン(タイプ D ) でデータ通信

- eSIM : povo 2.0

iPhone SE は、今のところ povo 2.0 を eSIM で契約しているだけで、 SIM のほうは空いてる状態。これ以上、契約増やしてもなー、とは思ってるので、当面この体制で行こうと思います。

# 一つぐらいは、SB 系契約しても良いかなとは思ってるんだけどね…。

さて、やっと機材が揃ったので、10GBase ネットワークのテストをやってみた。

ファイバーだと割と安いのがあるのだけど、 SFP+ のトランシーバが必要なのでその分高くなっちゃうし、 RJ-45 で 10G 対応しているトランシーバは更にいいお値段なのでね…。

[From Linuxサーバ用に10GBase NICを調達した - Soukaku's HENA-CHOKO Blog]

機材調達に時間かかっちゃたのは、主にケーブル周り。

最初、 DAC ケーブルを注文していたのだけど、それ自体届くまでに時間かかったのと、届いたのでいざ NIC に挿そうとしたら、どうもコネクタの形状の問題で刺さらない。仕方がないので、10GBase-SR用のトランシーバと SC-SC な光ファイバケーブル(マルチモード OM3 のもの)を注文し直して、それが届くのを待っていた次第。

#それ以外にも、バタバタしててテストしたりする時間が取れなかった、というのもあったりするんですけどね。

実測に向けて準備

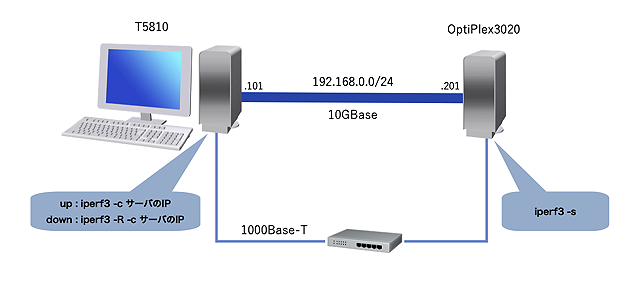

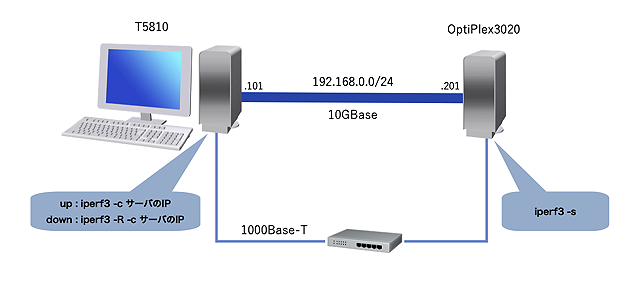

実測するにあたって、以下のような構成にしてみた。

Hacintosh である T5810 に NB-INT-X520DA1-S 、 Optiplex に Mellanox MCX211A-XCAT を搭載。これに関しては、ハードウェアとして認識されていることを事前に確認済みなので、それぞれに宅内ネットワークで普段使ってない IP アドレスレンジ(今回は 192.168.0.0/24 を使用)のアドレスを設定。その後、T5810 と OptiPlex をファイバケーブルで直結した、という流れ。

測定ツールには、 iperf3 を使用。トラフィックのデータは、 Zabbix で採れるようにということで、それぞれに zabbix-agent をインストールして、監視対象として設定も行っておきました。

Hackintosh 化した T5810 に 10GBase NIC を載せてちゃんと認識させることができたのは良いのだけど、対向になる機器側の準備ができていなく

使えそうだ、というのはわかったのだけど、現時点では対向側となる 10GBase 対応の機器がないので、実際に通信テストや負荷試験といったことはできてないです。

[From 10GBase対応のNICをT5810に載せてみた(ただしIntel互換品) - Soukaku's HENA-CHOKO Blog]

テストとかできない状態じゃ楽しくないよね、ということで、 10GBase NIC を追加で調達することに…。

ひとくちに、 10GBase NIC と言いましても…

新品、中古取り混ぜて、探せば色々種類があるわけですが、10GBase 対応のスイッチまでは今のところ手が出せないし、そもそもスイッチ使ってまでの 10G ネットワークを組む予定もないので、当面は 10GBase NIC を積んだ機器間を直結することとして、とりあえず NIC とケーブルを何とかすることに。

まず、 NIC 。

これは、ケーブルどうするかにもかかってくるんですが、とにかくあんまりお金かけたくなかったというのもあって、 ebay で見つけた Mellanox MCX311A-XCAT をチョイス。こいつ、 Linux であれば問題なく認識して使えるようだし、 ebay でなら送料込みで $40 台で手に入れられる(けど、届くまでに多少時間はかかる)ので、お試しで使う分には良かろう、ということで。(ちなみに、アマゾンでも 7,000円台からある模様)

#Mellanox という会社自体、 NVIDIA に買収されたようで、最新のドライバは NVIDIA のサポートページからダウンロード可能。

ケーブルに関しては、 DAC ケーブルをチョイス。お試しだし、機器間もそれほど離れたところに置くわけでもないので、これも値段優先で。

ファイバーだと割と安いのがあるのだけど、 SFP+ のトランシーバが必要なのでその分高くなっちゃうし、 RJ-45 で 10G 対応しているトランシーバは更にいいお値段なのでね…。

で、届いたわけですよ

注文から 10 日かからずに MCX311A-XCAT が上海から到着〜。 DAC ケーブルの方はイスラエルからの発送らしいので、まだ届いてない。

以前から、ちょっと興味のあった 10GBase の NIC 。

Linux では使えるだろ、と思っていたので、とりあえず買ってみていたんですが、

さてこれ、Hackintosh というか、 MacOS で使えるのか?というと、調べてみたところ、

Intel チップを採用した 10GBase 対応の NIC は、 Small Tree Driver を使えば良いらしい、という情報を見つけたので、早速試してみることに。

おそらく、ここ 2ヶ月ぐらいのことだったと思うのだけど、 Engadget 日本語版の記事が見れなくなってた。

例えば、下の tweet 中の記事へのリンクをクリックすると

こんな画面に転送されてしまい、記事が読めないという状態。

なんだかんだで、こんなヒントを貰ったので、確認してみたところ…。

さくらの VPS に建ててるサーバは、IPv6 を有効にしているので、こちらを使って curl コマンドでのアクセスを試してみると正しいコンテンツが返ってくる…。

ということで、 我が家のネットワークにおける IPv6 接続に原因があるということが判明…。

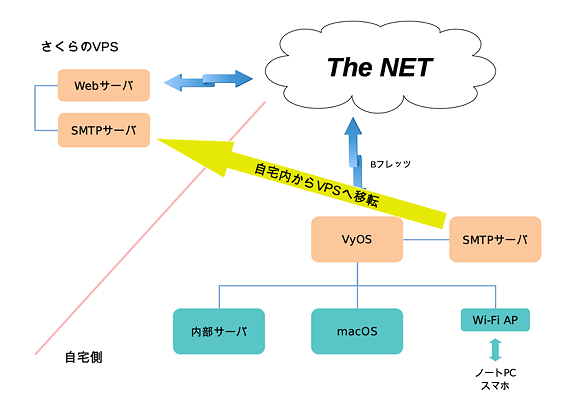

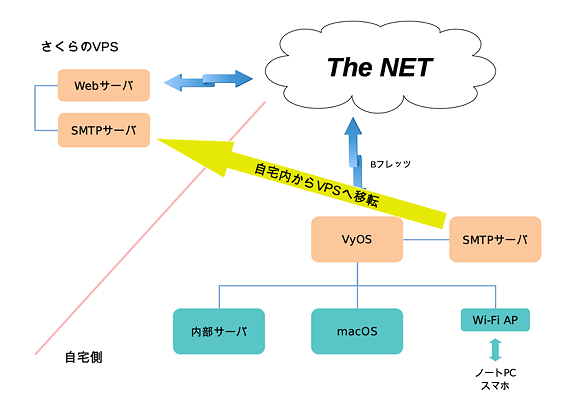

自宅内のネットワーク環境の見直しの一環で、自宅内の配置していた SMTP & IMAP サーバ(セカンダリ DNS も兼務)を VPS に移動することにしたので、備忘録的なエントリーを書いておく。

移動っていっても、物理的には移動させることはできるわけがないので、既存のサーバと同じサービスを動作させたサーバを VPS 上に用意して、各種サービスは新しく用意したサーバの方を利用するという形。

これで、プロバイダと固定 IP アドレス 8 個のオプション付きで契約しているのが、オプションを外す事ができるようになるのですよ。それでも自宅内で動かしているマシンの台数は大きく減らないんですが…。

新型コロナ・ウィルス感染症対応の一環で始まった、中長期業や個人事業者向けに始まった持続化給付金の支給制度の方、サイトがオープンして申し込みが始まったみたいなんですが、相変わらずのお役所仕事というか

という、いつものパターンでサイトが作られたようです…。

この手のドメイン、 Web サイトが目的を達して閉鎖されたあとの管理が甘くて、ドメインの期限切れによって第三者に取得されてしまい、全く関係ない Web サイトに使われてしまう、ドメインが競売にかけられてしまう、ということが過去に起きているのも関わらず、ですよ。

観光庁では、3年前にプロジェクトを終了しており、正規サイトを2015年5月ごろに閉鎖。ドメインの利用を中止し、2016年3月にドメインの有効期限が切れ、その後第三者に取得されたという。

[From 【セキュリティ ニュース】旧政府サイトのドメインを第三者が取得 - なりすましサイトを発信(1ページ目 / 全2ページ):Security NEXT]

環境省などが実施していた「エコポイント制度」のドメイン(インターネット上の住所)がネットオークションに出品されていることが19日、分かった。制度を紹介する複数の中央省庁のサイトにリンクが残っており、このドメインを取得した第三者が政府サイトに成り済まして、アダルトサイトなどに誘導する可能性もある。

[From 「エコポイント」競売に=ドメイン、悪用恐れも-複数省庁サイトにリンク:時事ドットコム]

Vyatta から VyOS へと使い続けて、10年近くなるんだなぁ、などと思いつつ、

GX240の内蔵NICがeth2なのでこれをPPPoE用に、増設したPRO/1000がeth0とeth1になるので、eth1をグローバル側、eth0をプライベート側という形にネットワークを構成してみた。

とりあえずコレが最低限の設定なので、ここから色々といじっていくことになるわけだけど、やっぱりIPv6関連の設定をしたいよねぇ・・・。

[From Vyattaでホームルータ - Soukaku's HENA-CHOKO Blog]

このところ、 VyOS でちょっと困ったことがあったのが解消できたので、それに関してのメモ的エントリー。

VyOS には、設定内容を指定したサーバや PC 上を書き出すようするために、下のような設定をしておくと、

set system config-management commit-archive location 'scp://xxxxxxxx:yyyyyyyyyy@172.16.0.101/Users/soukaku/vyos_config'

set system config-management commit-archive location 'scp://xxxxxxxx:yyyyyyyyyy@172.16.255.254/home/soukaku/vyos_config'

set system config-management commit-revisions '128'

設定の追加や変更を行い、それらを反映するために commit を実行したタイミングで config の書き出しが行われる。(このあとに save を実行しておかないと、ローカル保存は行われないので、不意の電源ダウンなどで追加・変更点がすっ飛ぶ。)

それが、一ヶ月ほど前から commit を実行しても

soukaku@sweethome# commit

[ service dhcp-server ]

Archiving config...

scp://172.16.0.101/Users/soukaku/vyos_config curl: (60) SSL peer certificate or SSH remote key was not OK

More details here: https://curl.haxx.se/docs/sslcerts.html

curl failed to verify the legitimacy of the server and therefore could not

establish a secure connection to it. To learn more about this situation and

how to fix it, please visit the web page mentioned above.

Failed!

scp://172.16.255.254/home/soukaku/vyos_config curl: (60) SSL peer certificate or SSH remote key was not OK

More details here: https://curl.haxx.se/docs/sslcerts.html

curl failed to verify the legitimacy of the server and therefore could not

establish a secure connection to it. To learn more about this situation and

how to fix it, please visit the web page mentioned above.

Failed!

[edit]

とエラーを吐いて、外部へ config 書き出しが実行されない状態に…。

外部保存には curl を内部的に実行しているようで、 どうも curl が証明書などのチェックに失敗したことで外部保存ができなくなった模様。保存先になっている側でも、 OpenSSH をバージョンアップしていたりしているので、それもエラーに関係していそうではあるんですが、保存先側の OpenSSH をダウングレードはすることはできない。

前回のエントリーで端折っていた

自分のところでは、 Debian sid をインストールしたマシン 2 台に FAHClient をインストール。それぞれのマシンに GeForce GT 710 、 GT635 & Quadro 600 で2枚刺しって構成になっています。 Debian には CUDA を利用するためのソフトウェア群もインストール。

[From Folding@homeに参加してみた、ので設定とかイロイロ - Soukaku's HENA-CHOKO Blog]

ハードウェア周りのこととか、 CUDA 周りのこととかを追記しておきますね。

ハードウェア周り

現時点で、自分とこで、 Folding@home に参加させているマシンは、以下の 2 台。

- 富士通 CELSIUS W520 (以下、 W520 )

- Xeon E3-1245 v2搭載モデルで、こちらに GeForce GT635 搭載カードを 2 枚刺し。

- 残念なことに電源 300Wモデル 、さらに PCI-E 補助電源ケーブルも生えてないのもあってハイパワーな GPU は使えないんで、 GT 635 で妥協。

- でも、エッジフリーな PCI-E × 1 スロットが、まだ 2 本空いてるんで、もしかしたら 4 枚刺しイケたりする?

- HP Pro 6300 SFF (以下、 Pro 6300 )

メインマシンである Z620 にも FAHClient 入れてはみたんですが、 OpenGL/OpenCL サポートが非推奨という OS 的な制約で RX580 使った解析ができないんで、さっくりとアンインストールしちゃいました。う〜ん、残念。

その代わり、 Z620 には BOINC の方を頑張ってもらうことにする。

# RX570 版例のカードも、手元にあったりするんだけど、なんだかんだと制約があるおかげで使えないだよね…。

長年参加してた SETI@home が、この3月末をもって休止する事になった

On March 31, the volunteer computing part of SETI@home will stop distributing work and will go into hibernation.

[From SETI@home hibernation]

ってんで、せっかくだし他の分散コンピューティング・プロジェクトでもやってみるか〜、と思っていたところに、タイミングよく Folding@home が新型コロナウイルスの解析に対応したというのをみて、いっちょやってみるかということに。

解析用クライアントである FAHClient の入手方法やインストールの手順については、探せばイロイロ出てくるので、そっち任せるとして、自分のとこで動かす上で、ちょっとハマったポイントなどを、書き残しておく。